逻辑漏洞挖掘神器-AIFuzzing使用

最近偶然刷到了一款名为 AIFuzzing 的逻辑漏洞检测工具,查了一下作者的 GitHub,发现这个工具的设计思路很不错,于是我抱着试试看的心态开始捣腾了一番。没想到,居然真的挖到了企业SRC漏洞!下面分享我的实战经验,手把手教你如何使用这款工具👇

一、工具下载 & 安装

首先,前往作者的 GitHub仓库,下载工具的源码,这里怎么安装证书就不多说了,作者github也介绍的很详细了,本文主要还是分享下怎么用这款工具挖到漏洞的!

二、工具基本配置

按照作者说明,工具下载下来基本不需要动配置文件,无非是需要根据自己遇到的场景去添加token、修改token,同时如果需要开启AI选项,还需要配置apikey等,这里直接拿实战目标看吧。

厚码请师傅们谅解!

首先,本次漏洞挖掘目标为某src有限公司,域名:travel.xxx.com,如下:

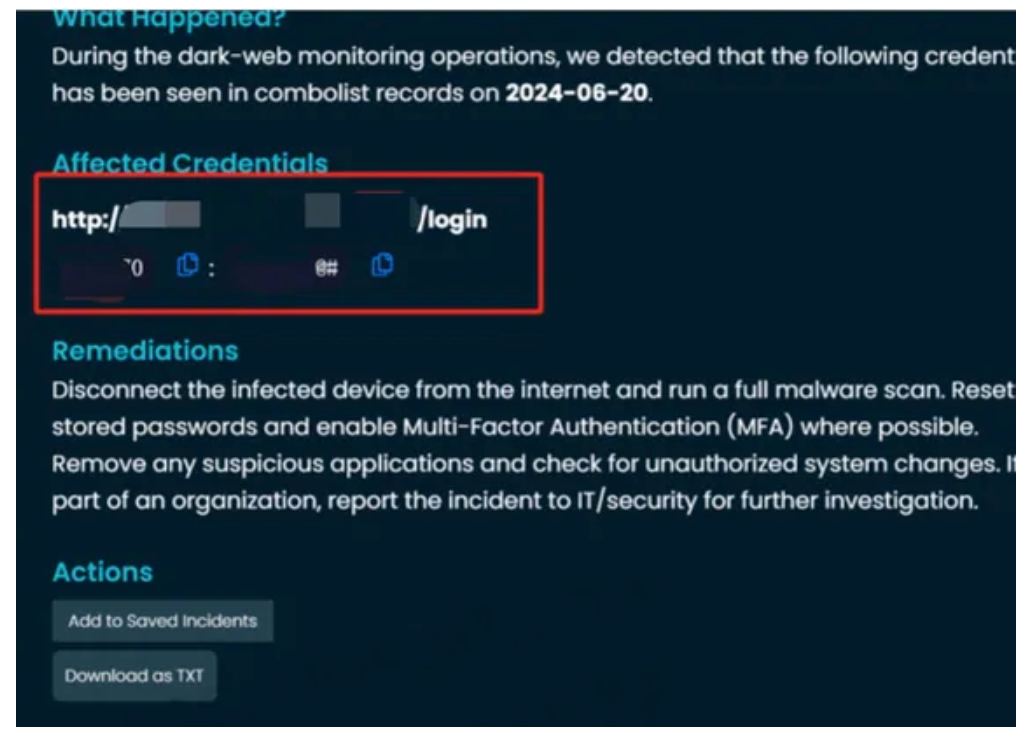

发现是个to B应用,登陆口也做了防刷。这里作者通过某渠道泄漏获取到了俩账号,刚好够用,如下:

泄漏渠道网站:https://platform.whiteintel.io/,感觉还不错,就是得开vip才能看数据,有点小贵,如果没成果就很心痛。

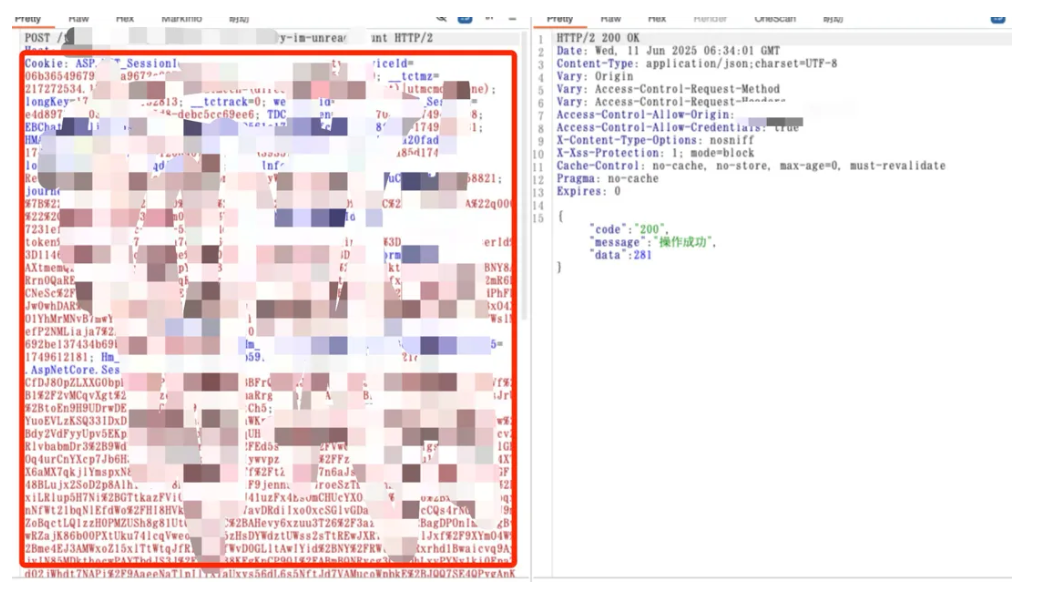

拿到账号,成功登陆后,我们看下当前网站用的什么鉴权,随便抓个数据包。

有cookie的时候成功回显数据:

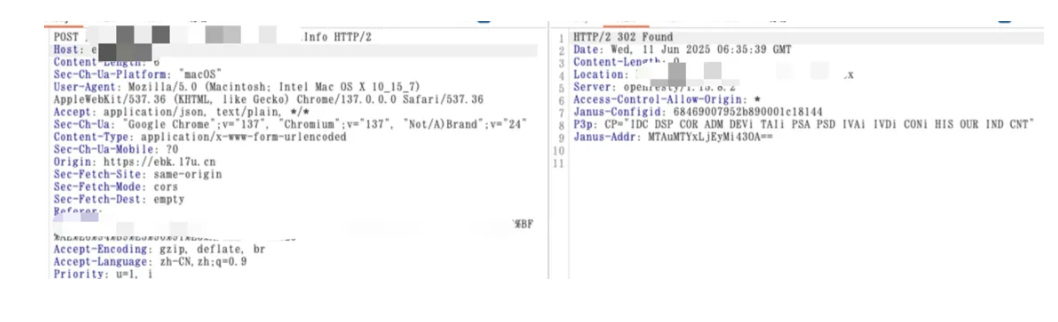

删除cookie,发现302了:

说明当前网站用的cookie做的鉴权。这就简单了,我们登陆B账号,把B账号的cookie配置到headerB中就行,如下:

再配置下AI,然后就开启我们的自动化越权漏洞挖掘喽~

三、漏洞挖掘

注意:我们上一步配置的B账号cookie,那么我们就需要用A账号登陆网站【这里不要搞混了!】

使用A账号:xxx/xxx登陆后台,然后每个功能都随便点了点。

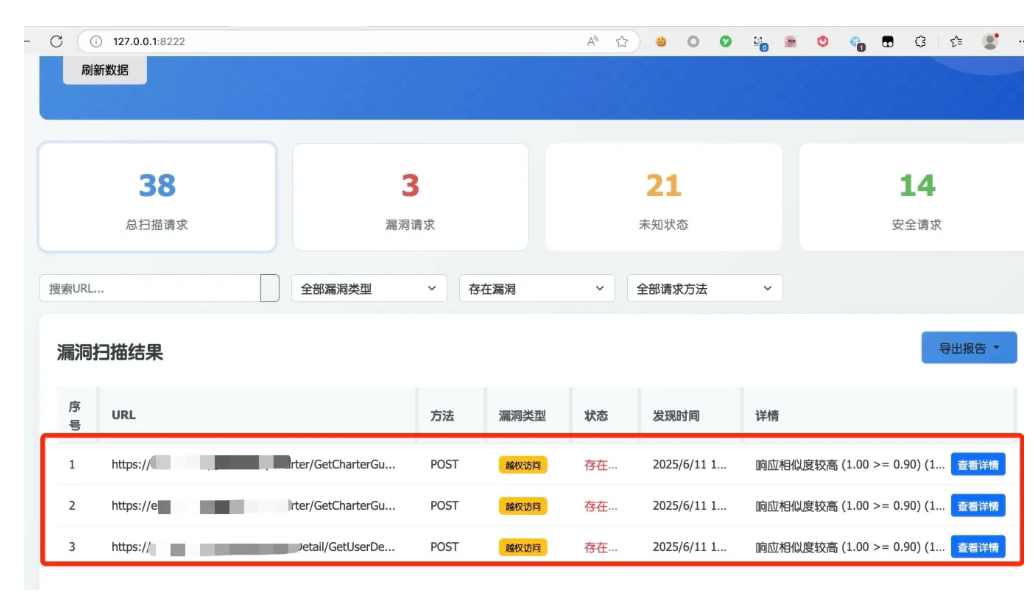

说实话,抱着不太大的希望去看了下结果,没想到啊没想到,真的发现漏洞了!

先查看提示存在漏洞的,点击详情:

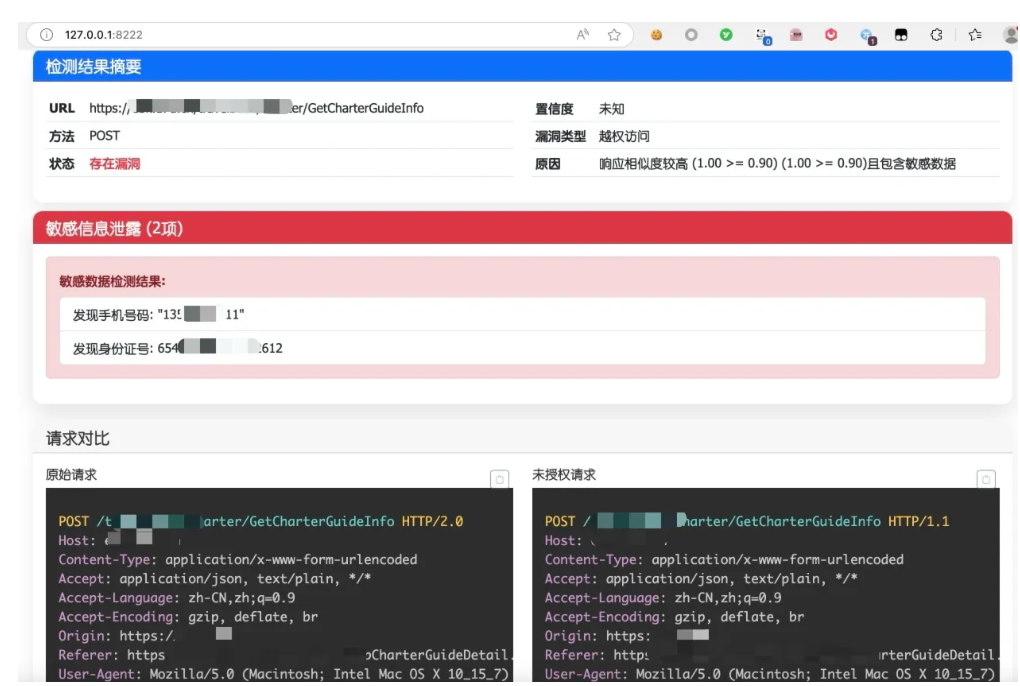

看漏洞的意思是B账号能越权,通过id查看A账号下的导游信息。

这里我也是激动的马上去复现,必须赞的一点:作者很人性化的提供了直接复制粘贴数据包的按钮,可以一键复制,方便我们在实战中快速复现:

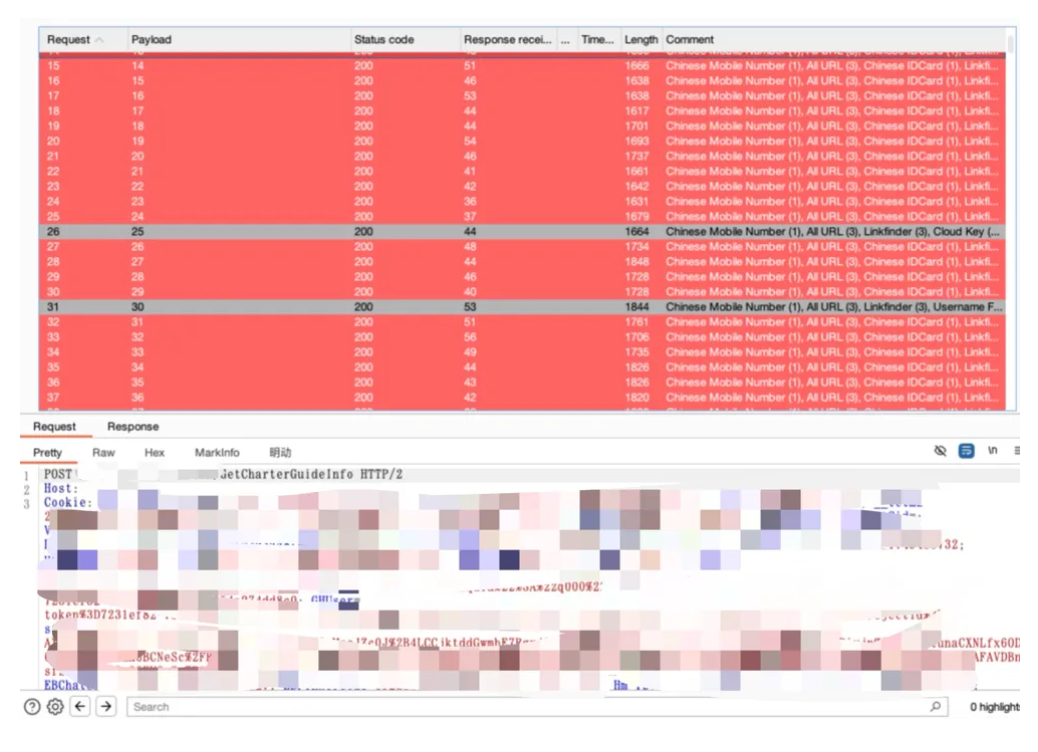

可以看到实际B账号下只有6条导游信息:

但是我们通过工具发现的漏洞接口,既然存在越权,我们也可以通过遍历id,获取其它账号下的导游信息,这里不多说了,直接上bp。

遍历id获取全站导游信息,包括姓名、手机号、身份证、身份证照片等敏感信息。

厂家也很给力,这个漏洞拿到了严重!

当然,这里挖到的也不仅这一个漏洞,通过AIFuzzing的配置,本人很快便刷满了3个越权,最终拿到了很不错的赏金,所以第一时间来安利。

这里给我印象更深刻的是,漏洞的发现居然没有消耗AI token,通过工具内置规则便提前发现了漏洞,并且提供了很人性化的结果查看页面,这不妥妥的梦中神器吗?

这里在放下作者项目地址: